8月是年度各种攻防演练活动开展的月份,随着每年类似活动的开展,各单位的整体安全防护能力有了很大提升。今年演练中暴露出来的0day漏洞数量有降低的趋势,并且主要集中在国产应用软件及系统中,这也从侧面说明这些年国产软件的使用率显著提高,同时安全性也有所增强。

近期安全投诉事件数量较为平稳。在病毒与木马方面,需要关注的还是各类钓鱼邮件攻击。

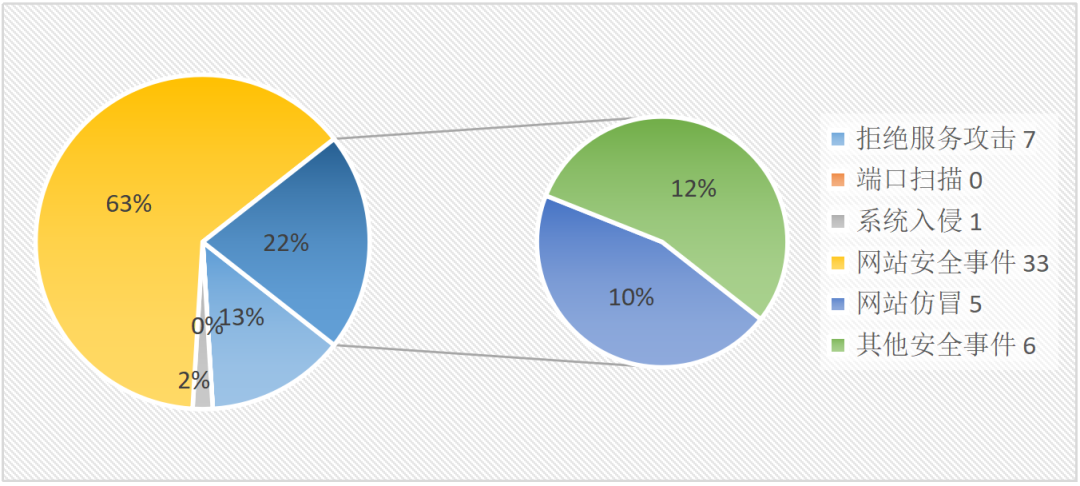

2023年7月-8月CCERT安全投诉事件统计

近期新增严重漏洞评述

01

微软2023年8月的例行安全更新共包含微软产品的安全漏洞74个,非微软产品(Chrome浏览器)的12个,安全工具2个。两个安全工具中,一个用于阻止7月暴露的Office和Windows HTML组件远程代码执行漏洞(CVE-2023-36884)的攻击链,另一个用于Windows系统内存保护工具的纵深防御功能更新。这些微软产品漏洞中需要特别关注的有以下几个。

微软消息队列服务代码执行漏洞(CVE-2023-35385、CVE-2023-36910、CVE-2023-36911),三个漏洞的CVSSv3评分均为9.8。远程攻击者可以通过发送恶意制作的MSMQ 数据包到MSMQ服务器来利用漏洞,成功利用这些漏洞可以在目标服务器上远程执行任意代码。利用该漏洞需要系统启用消息队列服务,用户可以通过检查系统服务是否存在名为Message Queuing的运行服务以及计算机是否侦听TCP端口1801,来判断是否开放了相关服务。

微软Exchange Server权限提升漏洞(CVE-2023-21709),其CVSSv3评分为9.8。攻击者可以利用获取的普通邮件账号登录用户系统,并利用该漏洞提升权限到SYSTEM级别执行任意命令,进而完全控制邮件服务器。为避免攻击者通过暴力破解的方式获得合法的普通邮件账号,建议用户使用强壮的密码来保住自身账号安全。

微软Outlook远程代码执行漏洞(CVE-2023-36895),其CVSSv3评分为8.8。远程攻击者可以诱骗受害者打开特制的邮件来利用该漏洞,成功利用漏洞能以当前用户的权限执行任意命令。

Microsoft Teams远程代码执行漏洞(CVE-2023-29328、CVE-2023-29330),两个漏洞的CVSSv3评分均为7.8。攻击者可以通过诱骗受害者加入其设置的恶意Teams会议,在受害用户的上下文中远程执行代码,成功利用该漏洞可以访问、修改受害者的信息,或导致端计算机拒绝服务。

鉴于上述漏洞的危害性,建议用户尽快使用系统自带的更新功能进行补丁更新。

02

WPS是用户使用较为广泛的国产办公软件。近期在攻防演练活动中,数个该产品的0day漏洞被发现用来进行实战攻击。攻击者利用漏洞生成恶意Word文档引诱用户点击(通常是作为邮件的附件发送),受害者若使用WPS软件打开了文档,无需其他任何操作攻击者即可控制用户的机器。目前厂商已经收到了相关漏洞的通告,建议用户及时关注厂商动态,按照相应的要求安装补丁或更新版本。

03

WinRAR是目前互联网上使用较为广泛的解压软件之一。WinRAR 6.23之前的版本中存在一个0day漏洞(CVE-2023-38831),攻击者利用该漏洞创建恶意的RAR压缩文件,这些文件包含看似无害的JPG(.jpg)图像、文本文件(.txt)或PDF(.pdf)文档等文件。用户一旦解压这些文件,就会通过脚本在设备上安装恶意软件。该漏洞最早的攻击代码可以追溯到今年4月,目前已被多个恶意软件家族使用。为避免风险,建议用户尽快将自身使用的WinRAR软件升级到6.23版。

04

通达OA是目前网络上使用范围较广的一种协同办公OA系统,在近期的攻防演练活动中,暴露出其11.5版本中包含了多个SQL注入及未授权访问漏洞。目前相关的漏洞POC已经公布,建议用户尽快联系相关厂商咨询升级问题。

安全提示

学校各类定制开发的应用系统是每次攻防活动中值得关注的目标,这类系统的漏洞风险通常来源于两个方面:一是定制开发过程中使用的底层框架自身存在安全漏洞风险,二是定制开发时代码编写不规范导致的安全漏洞风险。要降低前者风险,用户需要建立应用系统的供应链列表并定期监测维护,发现框架漏洞并及时处置。而后者由于是定制开发,其源代码未公开,通过公共途径发现漏洞的几率较小,建议通过定期的渗透测试和代码审查来发现漏洞,降低风险。